Simsiz klaviatura va sichqonchalarning xavfi hamda himoyalanish usuli

Himoyadagi «tirqish»

Simsiz klaviatura va sichqonchalarni ishlab chiqaruvchilar ko‘pincha ularning oddiygina himoyasiga jiddiy qarashmaydi. Bu esa foydalanuvchi uchun turlicha xavflarni yuzaga keltiradi: shaxsiy ma’lumotlarini yo‘qotishdan tortib mobil banking mablag‘laridan ajralib qolishgacha.

Mutaxassislar mazkur qurilmalarning tizimini buzib kirish orqali shaxsiy ma’lumotlarni o‘g‘irlash yo‘llarini ko‘rib chiqishdi va bunday hujumlardan himoyalanish yo‘llarini tavsiya etishdi.

2016 yili Bastille Network kompaniyasining xavfsizlik bo‘yicha mutaxassisi kompyuterga axborot kirituvchi ayrim simsiz qurilmalarning himoyasidagi «tirqish»ni topdi. Bu zaif nuqta butun dunyo bo‘ylab milliardlab shaxsiy kompyuterlarni xavf ostiga qo‘yadi.

MouseJack deb nomlangan bu «tirqish» simsiz sichqoncha tugmachasini bosish amalini soxtalashtirish imkonini beradi. Zero, kompyuterga ulab qo‘yiladigan USB-dongllar olingan buyruqlarning signal uzatuvchi qurilmaning turi bilan solishtirib ko‘rmasdan qabul qiladi.

Klaviatura va sichqonchalarning tizimini buzib kirish juda oson

Positive Technologies kompaniyasi Rossiyada keng tarqalgan bir necha simsiz qurilmalarning himoyasi xavfsizligini tekshiruvdan o‘tkazdi. Bular A4Tech sichqonchalari; Logitech hamda Microsoft’ning klaviatura va sichqonchalari edi.

Tajribalar davomida klaviatura va sichqonchalar tomonidan uzatilgan ma’lumotlarni «ilib olish», trafikning shifrini ochish va boshqa turli hujumlar qilish imkoni mavjudligi aniqlandi.

Bu zaifliklar tufayli simsiz qurilmalar foydalanuvchilarining parollarini, to‘lov rekvizitlarini shaxsiy ma’lumotlari va boshqa axborotlarni olish mumkin ekan.

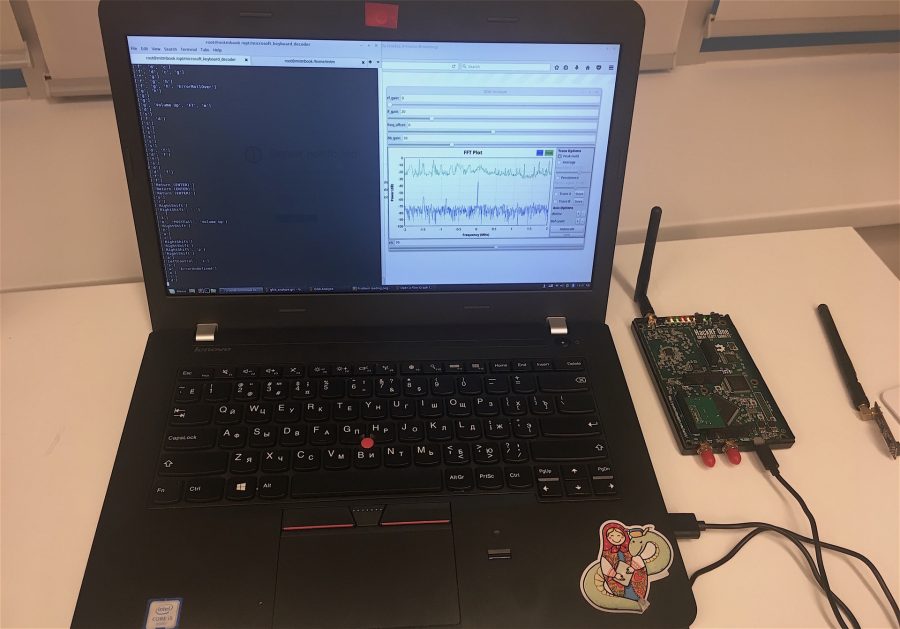

Quyidagi suratda trafikning SDR-transiver tomonidan «ilib olish» jarayoni ko‘rsatilgan. Boshqa kompyuter foydalanuvchisi tomonidan simsiz klaviatura yordamida terilgan parol bu noutbuk ekranida aks etyapti:

Hujum qilib, nozik joylarini aniqlashdi

Ekspertlar tajriba maqsadida, ko‘pchilik ishlab chiqaruvchilar tomonidan simsiz qurilmalarda qo‘llanuvchi NRF24 chipi uchun universal dasturiy skaner yozishdi. U himoyasi nozikligi ehtimoli bo‘lgan qurilmalarni aniqlash imkonini berdi.

Hujum qilish uchun esa Arduino yoki Raspberry apparat platformasi, chip va noutbukning o‘zi yetarli ekan. Tajribada Arduino hamda Raspberry mikrokontrollerlari va nRF24L01+ chipi qo‘llandi.

Mana bu rasmda bir palatali Raspberry minikompyuteri va nRF24L01+ chipi yordamida ma’lumot o‘g‘irlash jarayoni aks ettirilgan. Yaqin atrofdagi kompyuterga simsiz klaviatura yordamida kiritilgan parol smartfon ekranida aks etmoqda:

Himoya nega zaif?

Ayni damda 2,4 gigagers chastotada ishlaydigan simsiz klaviatura va sichqonchalarning xavfsizligini nazoratga oluvchi standart yo‘q. Shu bois qurilmadan simsiz yo‘l orqali kompyuterga uzatiluvchi trafikning xavfsizligi masalasi ishlab chiqaruvchining vijdoniga bog‘liq bo‘lib qolgan.

Tajribaning ko‘rsatishicha, ayrim modellarda sichqonchaning transiver (signal uzatish-qabul qilish qurilmasi)ga ulanishida autentifikatsiya va shifrlash mexanizmlari qo‘llanmas ekan. Bu esa jinoyatchilarga xakerlik hujumi qurbonining sichqonchasi o‘rnida o‘z qurilmasidan foydalanib, uning kompyuteridagi kursorni boshqarish imkonini beradi.

Simsiz klaviaturalar esa, sichqonchalardan farqli ravishda, signalni shifrlab uzatadi, lekin buyam hamisha yordam beravermaydi. Sichqonchaning shifrlanmagan buyruqlarini klaviaturadan kiritilgan matndan nusxa olish uchun qo‘llasa bo‘ladi.

Trafikni shifrlamaydigan klaviatura tugmachalarining bosilishini ilib olish orqali login va parollarni, onlayn-to‘lov jarayonidagi kartalarning pin-kodlarini, shaxsiy yozishmalardagi ma’lumotlarni ko‘rish mumkin. Shifrlash funksiyasi mavjud bo‘lgan klaviaturalar himoyasi birmuncha mustahkam, ammo muayyan modelda kriptografiya qanday ishlashini aniqlay olishsa, buniyam himoyasini buzib kirsa bo‘ladi.

Bundan tashqari, ayrim transiverlarga bittadan ortiq qurilma ulash imkoni mavjud. Jinoyatchi esa bunday hollarda qurbonining sichqonchasi ulangan transiverga o‘zining simsiz klaviaturasini ulab olishi ham mumkin.

Hujum qiluvchi shaxs biznes-markaz yoki uy oldidagi mashina ichida o‘tirishganligi qurbonining xayoliga ham kelmaydi. Trafikni o‘g‘irlash masofasi 100 metrgacha, yo‘naltiruvchi antennalar va kuchaytirgichlarni qo‘llaganda esa – undan ham uzoq bo‘lishi mumkin. Ulanib olgach, jinoyatchi qurbonining klaviaturasidagi yoki sichqonchasidagi tugmachani bosish buyrug‘ini bera oladi. Buning imkoni bor, chunki transiver qabul qilingan trafikni uzatuvchi qurilma turi bilan solishtirmaydi.

Artur Garipov,

Positive Technologies tarmoq ilovalari xavfsizligi bo‘limi katta mutaxassisi

Qanday himoyalanamiz unda?

Bu kabi xavfdan saqlanish uchun, simsiz qurilmangizning himoyasida MouseJack tirqishi bor-yo‘qligini mousejack.com saytidan tekshiring. U yerda shunaqa – yaxshi himoyalanmagan qurilmalar ro‘yxati keltirilgan. Masalan, ular qatorida quyidagilar ham bor:

- Dell KM714 simsiz klaviatura va sichqonchasi

- Gigabyte K7600 simsiz klaviaturasi

- HP Wireless Elite v2 simsiz klaviaturasi

- Lenovo 500 simsiz sichqonchasi

- Logitech G900, K400r simsiz klaviatura va sichqonchalari

- Microsoft Sculpt Ergonomic Mouse, Wireless Mobile Mouse 4000, Microsoft Wireless Mouse 5000 simsiz sichqonchalari

Asosiy maslahat: muhim va maxfiy ma’lumotlaringiz – login va parollar, turli kodlarni kiritish uchun simsiz qurilmalardan foydalanmang.